Coming Soon Page & Maintenance Mode 插件存在有XSS漏洞,容易被攻击者注入js

Category : WP安全防范

发现时间:该漏洞已被发现并于2019年7月5日报告给wordpress.org团队。

WordPress 插件【Coming Soon Page & Maintenance Mode】,有7,000多个活跃的安装,被发现存在有XSS漏洞,使未经身份验证的攻击者可以将JavaScript或HTML代码注入博客前端。

未经验证第三方JS内容注入

在主脚本“ response-coming-soon.php”第51行中,无论何时访问博客(前端或后端),插件都会加载“ data-save-post.php”脚本:

require_once('functions/data-save-post.php');如下的PHP代码用来保存插件的配置:

<?php

if(isset($_POST['action_rcs']) == "action_rcs_page_setting_save_post")

{

$hook = $_POST['hook'];

$hook = 'wpsm_rcs_plugin_options_'.$hook;

print_r($_POST);

update_option($hook, serialize($_POST));

}

?>以上代码没有做任何检查来确保只有管理员可以访问该页面,没有安全随机数可以防止CSRF,也没有检查用户的POST数据是否合法。用户的任何输入将被直接输出到’templates / template1 / index.php’ ,例如:

<p><?php echo $wpsm_rcs_plugin_options_general['rcsp_description']; ?></p>

受影响的变量有 logo_width,logo_height,rcsp_logo_url,home_sec_link_txt,rcsp_headline和rcsp_description,它们都可以用于将HTML和JavaScript代码注入博客的前端:

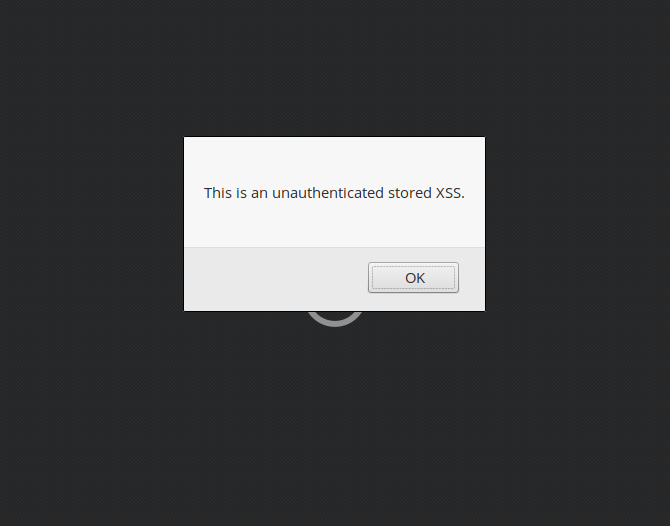

验证漏洞是否存在

$ curl 'http://example.org/?page=wpsm_responsive_coming_soon' --data 'action_rcs=action_rcs_page_setting_save_postl&hook=general&rcsp_headline=<script>alert("Stored XSS")</script>&logo_enable=off&rcsp_description=FOO&home_sec_link_txt=FOO'建议

如果已安装该插件的1.7.8或更低版本,请尽快更新。